La seguridad de la red es uno de los pilares fundamentales de la seguridad de la información. Una red mal diseñada puede permitir que un incidente puntual se propague rápidamente y afecte a sistemas críticos y datos sensibles. Para reducir este riesgo, la norma ISO/IEC 27001 incluye el Control 8.22 – Segregación de redes, cuyo objetivo es separar adecuadamente servicios, usuarios y sistemas dentro de la infraestructura de red.

En este artículo explicamos en qué consiste este control, cuándo es necesario aplicarlo y cómo adaptarlo a empresas de desarrollo de software y a pequeñas organizaciones.

¿Cuál es el objetivo del Control 8.22?

El control 8.22 busca garantizar que los distintos elementos de la red de una organización no estén expuestos de forma innecesaria entre sí. Separar redes, sistemas y usuarios permite limitar accesos no autorizados y reducir el impacto de incidentes de seguridad, como infecciones de malware o accesos indebidos.

En lugar de una red “plana”, donde todo puede comunicarse con todo, este control promueve una arquitectura más controlada y segura.

Alcance del control

Este control se aplica a todas las redes de la organización, independientemente de su tamaño. No obstante, su nivel de implantación debe basarse en el análisis de riesgos. No todas las organizaciones necesitan la misma complejidad, pero sí deben ser conscientes del impacto que tendría un incidente que afectara a toda la red sin ningún tipo de aislamiento.

Segregación y segmentación: no son lo mismo

Aunque suelen confundirse, segmentación y segregación no persiguen exactamente el mismo objetivo.

La segmentación de redes divide una red en subredes o segmentos para mejorar el rendimiento y la gestión del tráfico. Puede aportar beneficios de seguridad, pero no siempre impide accesos indebidos entre segmentos.

La segregación de redes, en cambio, tiene un enfoque claramente orientado a la seguridad. Su finalidad es aislar de forma estricta determinados sistemas o redes para impedir accesos no autorizados y reducir la superficie de ataque.

¿Cuándo es especialmente importante segregar redes?

La segregación cobra especial relevancia cuando la organización gestiona activos críticos o información sensible, como:

- Sistemas que soportan procesos clave del negocio

- Entornos con datos confidenciales o regulados

- Infraestructuras industriales o de control

- Servicios accesibles desde Internet

En estos casos, mantener redes separadas ayuda a contener incidentes y evita que un problema localizado se convierta en una crisis generalizada.

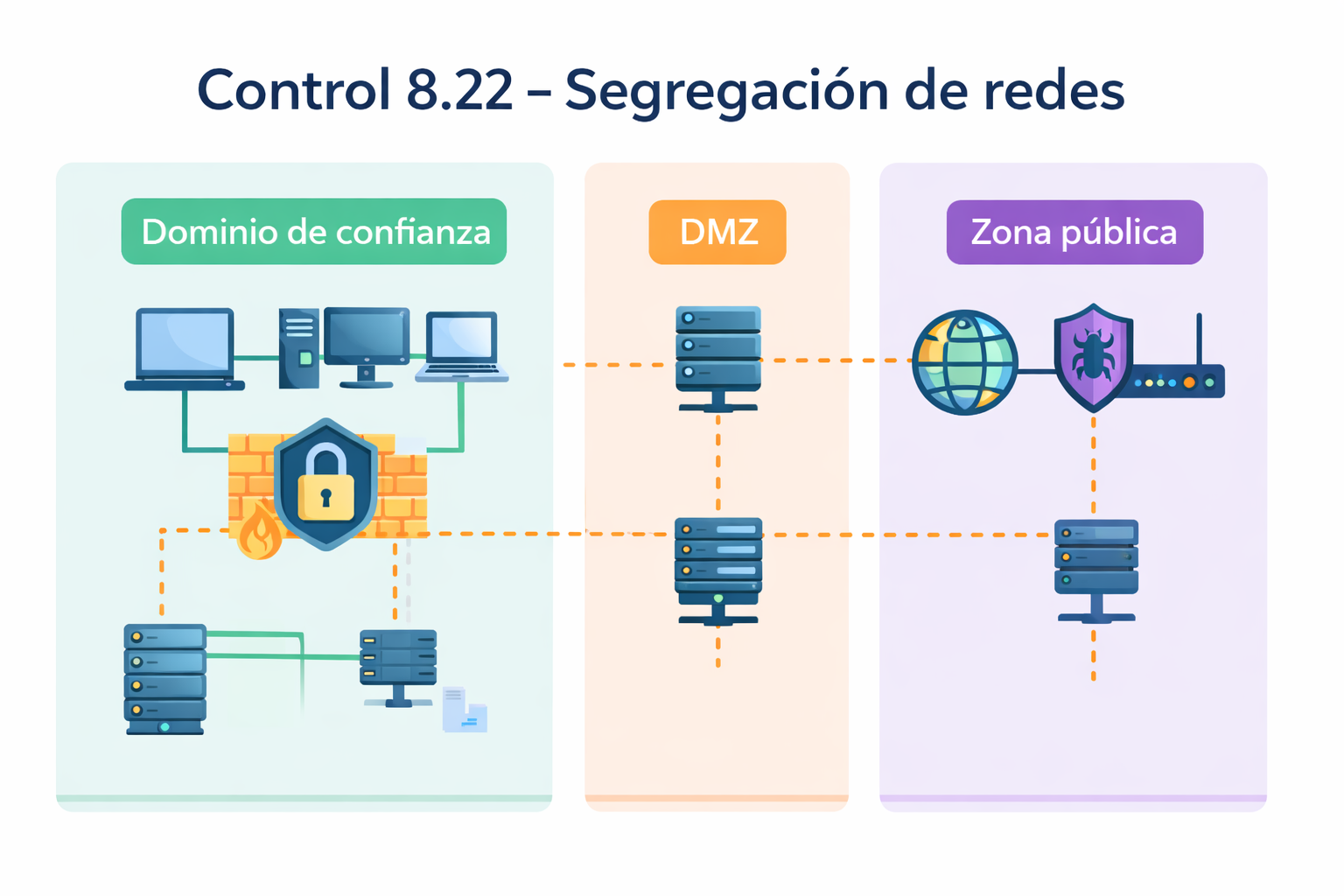

Uso de dominios de red

Una forma práctica de aplicar la segregación es dividir la red en dominios, cada uno con su propio nivel de confianza y requisitos de seguridad. Por ejemplo, se pueden definir dominios según:

- Nivel de exposición (red interna, red de invitados, red pública)

- Tipo de sistemas (usuarios, servidores, dispositivos IoT)

- Áreas organizativas (finanzas, recursos humanos, IT)

Este enfoque refuerza la defensa en profundidad y limita el alcance de posibles ataques.

¿Cómo se implementa la segregación de redes?

La segregación puede lograrse combinando distintas medidas técnicas y arquitectónicas, entre ellas:

- Diseño previo de la arquitectura de red

- Uso de VLAN y subredes

- Firewalls y reglas de filtrado entre redes

- Configuración restrictiva de routers

- Redes físicas independientes cuando se requiere aislamiento total

- Zonas desmilitarizadas (DMZ) para servicios expuestos a Internet

- Monitorización del tráfico y detección de intrusiones

- Registro y análisis de eventos de seguridad

La DMZ es un ejemplo clásico de segregación: un área intermedia que protege la red interna incluso si un servicio expuesto resulta comprometido.

Aplicación del control 8.22 en empresas de desarrollo de software

En empresas de desarrollo de software, la segregación de redes es clave para proteger entornos técnicos y datos de clientes.

En soluciones SaaS

En modelos SaaS, la empresa controla directamente la infraestructura de red. En este caso, es habitual:

- Separar entornos de desarrollo, pruebas y producción

- Aislar los sistemas que procesan datos de clientes

- Limitar las comunicaciones entre componentes a lo estrictamente necesario

- Utilizar DMZ para servicios públicos como APIs o interfaces web

- Monitorizar de forma continua el tráfico entre redes

Esta segregación es esencial para garantizar el aislamiento lógico entre clientes.

En soluciones on-premise

En entornos on-premise, la red pertenece al cliente, por lo que la responsabilidad es compartida. Aquí resulta clave:

- Definir requisitos mínimos de segregación en los contratos

- Recomendar arquitecturas de red seguras al cliente

- Utilizar accesos remotos seguros y controlados

- Registrar y supervisar las intervenciones técnicas

Aunque la infraestructura no sea propia, la empresa desarrolladora debe evitar introducir riesgos adicionales.

Aplicación del control en pequeñas empresas

En pequeñas empresas, el control 8.22 debe aplicarse de forma proporcional. No se trata de implantar arquitecturas complejas, sino de lograr un aislamiento razonable.

Medidas habituales incluyen:

- Separar la red corporativa de la Wi-Fi de invitados

- Aislar servidores o sistemas críticos

- Usar VLAN o subredes simples

- Restringir accesos desde el exterior

- Aplicar reglas claras de firewall

Estas medidas reducen el impacto de incidentes sin requerir grandes inversiones.

¿Cómo se evalúa en una auditoría?

Durante una auditoría ISO/IEC 27001 se revisará si:

- La segregación está justificada y documentada

- Existen responsabilidades claras

- Se considera la segregación al modificar la red

- La documentación se mantiene actualizada

- Las medidas son coherentes con los riesgos

Conclusión

El control 8.22 no exige redes complejas, sino redes bien pensadas. Una segregación adecuada reduce riesgos, limita el impacto de incidentes y mejora la postura de seguridad de la organización. Aplicado de forma proporcional, es un control clave tanto para grandes entornos como para pequeñas empresas.